Nous sommes toujours en train de discuter des différents types d’attaques que nous pouvons rencontrer sur notre routeur MikroTik, et une autre attaque dont j’aimerais parler s’appelle : Password Brute Force Attack.

Le but de cette attaque est d’obtenir des informations d’identification telles que le mot de passe de l’appareil attaqué (dans notre cas, le routeur MikroTik). Comme vous le savez, pour se connecter au routeur MikroTik, il faut toujours entrer un nom d’utilisateur et un mot de passe, que ce soit par Winbox, Telnet, SSH, Console, etc…..

Si l’attaquant parvient à deviner le mot de passe administrateur de notre routeur, il prendra le contrôle total du routeur et exploitera de nombreuses techniques pour profiter de l’accès à ce routeur.

L’attaque par force brute est un logiciel automatisé qui génère un grand nombre de suppositions consécutives et de combinaisons de lettres, de chiffres, de symboles et de caractères afin de deviner le mot de passe de l’appareil qui essaie de trouver son mot de passe.

Pour cette raison, je vous conseille vivement de toujours changer le nom d’utilisateur du routeur (autre que « admin ») et de créer un mot de passe très complexe pour que l’attaquant ait du mal à le deviner.

Faisons maintenant un LAB pour voir comment l’attaque par force brute se produit et comment l’atténuer.

LAB: Attaque par Force Brute du Mot de Passe et Prévention

Toujours dans le même scénario LAB, R1 est connecté à l’internet et SSH est activé, de sorte que l’administrateur peut se connecter à distance au routeur via SSH.

Le pirate en profitera pour lancer une attaque par force brute sur le port SSH 22, afin de pouvoir deviner le mot de passe.

En ce moment, le nom d’utilisateur et le mot de passe sur mon routeur sont les suivants :

Nom d’utilisateur : admin

Mot de passe : 123456

Laissez-moi vous montrer, au cas où vous utiliseriez un mot de passe simple, à quel point il est facile pour l’attaquant de deviner votre mot de passe.

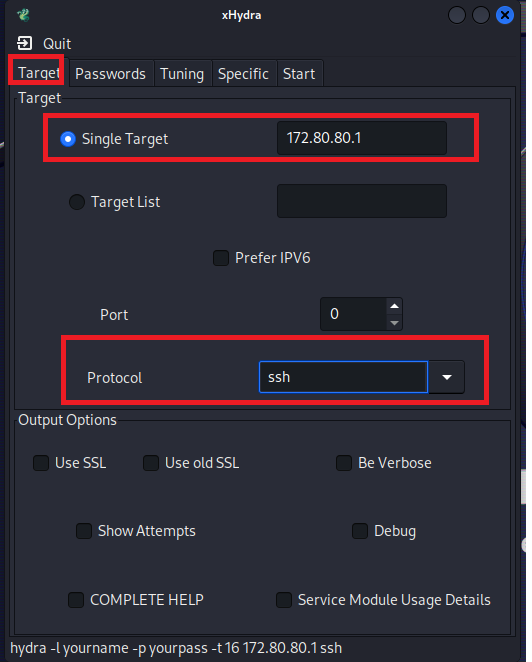

Je vais aller sur Kali Linux et lancer Hydra graphiquement pour exécuter l’attaque par force brute contre R1 :

J’ai dit à Hydra que je voulais lancer l’attaque sur le routeur qui a l’IP 172.80.80.1 et sur le protocole ssh.

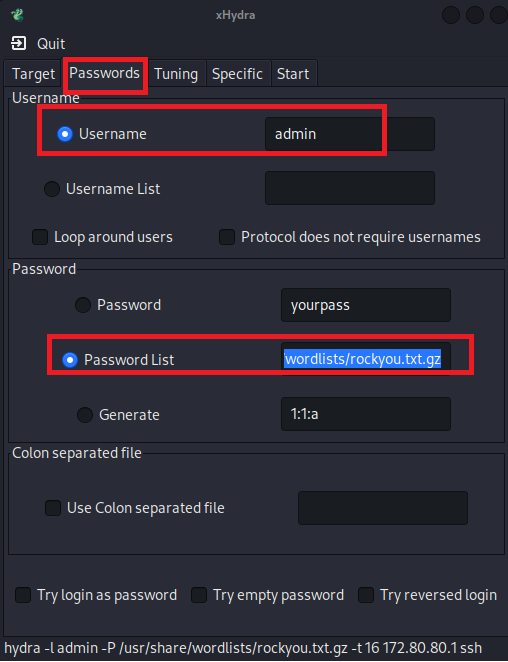

Je dois maintenant indiquer comment deviner le nom d’utilisateur et le mot de passe :

Pour le nom d’utilisateur, je veux que tous les essais utilisent le nom d’utilisateur « admin » car je pense que la plupart des ingénieurs réseau laissent le même nom d’utilisateur sur le routeur MikroTik, et pour le mot de passe, je veux utiliser les différentes combinaisons de mots de passe qui sont disponibles dans la liste de fichiers appelée « rockyou.txt.gz » (ce fichier est fourni avec Kali Linux et contient des milliers de mots de passe qu’hydra peut utiliser pour l’attaque par force brute).

Veuillez nous excuser, l'accès complet à la leçon est réservé aux membres uniquement...

Satisfaction 100 % garantie !

Aucune question posée, quoi qu'il en soit !

Cher Anthony,

Oui, il est possible de le faire sur le bridge, mais ce n’est pas la meilleure pratique. Tu n’as plus pu te connecter parce que les règles n’étaient pas dans le bon ordre. Je viens de mettre à jour les règles dans la leçon pour qu’elles soient dans le bon ordre (voir ci-dessous). Tu peux simplement utiliser le bridge maintenant, et cela devrait fonctionner.

/ip firewall filter

add action=drop chain=input comment= »Drop anyone in Black List (SSH) » dst-port=22 in-interface=ether1 log=yes \ log-prefix= »BL_Black List (SSH) » protocol=tcp src-address-list= »Black List (SSH) »

add action=add-src-to-address-list address-list= »Black List (SSH) » address-list-timeout=4w2d chain=input comment=\ « Transfer repeated attempts from Black List (SSH) Stage 3 to Black List (SSH) » connection-state=new dst-port=\ 22 in-interface=ether1 log=yes log-prefix= »Add_Black list (SSH) » protocol=tcp src-address-list=\ « Black List (SSH) Stage 3″

add action=add-src-to-address-list address-list= »Black List (SSH) Stage 3″ address-list-timeout=1m chain=input \ comment= »Add Successive attempts to Black List (SSH) Stage 3″ connection-state=new dst-port=22 in-interface=\ ether1 log=yes log-prefix= »Add_Black list (SSH) S3″ protocol=tcp src-address-list= »Black List (SSH) Stage 2″

add action=add-src-to-address-list address-list= »Black List (SSH) Stage 2″ address-list-timeout=1m chain=input \ comment= »Add Successive attempts to Black List (SSH) Stage 2″ connection-state=new dst-port=22 in-interface=\ ether1 log=yes log-prefix= »Add_Black list (SSH) S2″ protocol=tcp src-address-list= »Black List (SSH) Stage 1″

add action=add-src-to-address-list address-list= »Black List (SSH) Stage 1″ address-list-timeout=1m chain=input \ comment= »Add initial attempt to Black List (SSH) Stage 1″ connection-state=new dst-port=22 in-interface=ether1 \ log=yes log-prefix= »Add_Black list (SSH) S1 » protocol=tcp